阅读完需:约 14 分钟

什么是JWT

提供了一种用于发布接入令牌(Access Token),并对发布的签名接入令牌进行验证的方法。 令牌(Token)本身包含了一系列声明,应用程序可以根据这些声明限制用户对资源的访问。

JWT是一种安全标准。基本思路就是用户提供用户名和密码给认证服务器,服务器验证用户提交信息信息的合法性;如果验证成功,会产生并返回一个Token(令牌),用户可以使用这个token访问服务器上受保护的资源。

详解JWT

Json web token(JWT)是为了网络应用环境间传递声明而执行的一种基于JSON的开发标准(RFC 7519),该token被设计为紧凑且安全的,特别适用于分布式站点的单点登陆(SSO)场景。JWT的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其它业务逻辑所必须的声明信息,该token也可直接被用于认证,也可被加密。

基于session认证所显露的问题

1、Session:每个用户经过我们的应用认证之后,我们的应用都要在服务端做一次记录,以便用户下次请求的鉴别,通常而言session都是保存在内存中,而随着认证用户的增多,服务端的开销会明显增大

2、扩展性:用户认证之后,服务端做认证记录,如果认证的记录被保存在内存的话,这意味着用户下次请求还必须要请求在这台服务器上,这样才能拿到授权的资源,这样在分布式的应用上,响应的限制了负载均衡器的能力,也意味着限制了应用的扩展性

3、CSRF:因为是基于cookie来进行用户识别的,cookie如果被截获,用户就会很容易受到跨站请求伪造的攻击

JWT的构成

JWT是由三部分构成(用.分隔),将这三段信息文本用链接构成了JWT字符串。就像这样

xxxxx.yyyyy.zzzzz- 第一部分:头部(header)

- 第二部分:载荷(payload,该token里携带的有效信息。比如用户id、名字、年龄等等)

- 第三部分:签名(signature)

header

JWT的头部承载的两部分信息:

{

'typ':'JWT', //声明类型,这里是jwt

'alg':'HS256' //声明加密的算法,通常直接使用HMAC SHA256或RSA

}Header部分的JSON被Base64Url编码,形成JWT的第一部分。

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9plyload

这里放声明内容,可以说就是存放沟通讯息的地方,在定义上有3种声明(Claims):

-

Registered claims(注册声明):

这些是一组预先定义的声明,它们不是强制性的,但推荐使用,以提供一组有用的,可互操作的声明。 其中一些是:iss(发行者),exp(到期时间),sub(主题),aud(受众)等。 -

Public claims(公开声明):

这些可以由使用JWT的人员随意定义。 但为避免冲突,应在IANA JSON Web令牌注册表中定义它们,或将其定义为包含防冲突命名空间的URI。 -

Private claims(私有声明):

这些是为了同意使用它们但是既没有登记,也没有公开声明的各方之间共享信息,而创建的定制声明。

示例(这里存放的即使一个用户的信息,没有到期时间、主题之类的声明):

{

"sub": "1234567890",

"name": "Demo",

"admin": true

}Playload部分的JSON被Base64Url编码,形成JWT的第二部分。

请注意,对于已签名的令牌,此信息尽管受到篡改保护,但任何人都可以阅读。 除非加密,否则不要将秘密信息放在JWT的有效内容或标题元素中。第二部分不要放置敏感数据如银行卡帐号、身份证号等信息。一般存放用户ID、名字、是否管理员、拥有的权限等信息

Signature

第三部分signature用来验证发送请求者身份,由前两部分加密形成。

要创建签名部分,您必须采用编码标头,编码有效载荷,秘钥,标头中指定的算法并签名。

如果你想使用HMAC SHA256算法,签名将按照以下方式创建:

HMACSHA256(

base64UrlEncode(header) + "." +

base64UrlEncode(payload) + "." +

secret) 此secret存在于你的服务器端,打死都不要告诉任何人,否则就泄密了。

JWTs作为OAuth2.0关于Access_Token的具体解决方案, 为RFC 7519提出,但是后面又有个RFC 6750定义了Bearer Token,就是设置请求头:

Authorization: Bearer <token>JWT常见问题

性能: 一次网络往返时间(通过数据库查询session信息)总比做一次HMACSHA256计算 的Token验证和解析要费时得多.

- JWT 安全嗎?

Base64编码方式是可逆的,也就是透过编码后发放的Token内容是可以被解析的。一般而言,我们都不建议在有效载荷内放敏感讯息,比如使用者的密码。 - JWT Payload 內容可以被伪造嗎?

JWT其中的一个组成内容为Signature,可以防止通过Base64可逆方法回推有效载荷内容并将其修改。因为Signature是经由Header跟Payload一起Base64组成的。 - 如果我的 Cookie 被窃取了,那不就表示第三方可以做 CSRF 攻击?

是的,Cookie丢失,就表示身份就可以被伪造。故官方建议的使用方式是存放在LocalStorage中,并放在请求头中发送。 但是放在LocalStorage中,退出浏览器后又得重新登录了,有利有弊吧 - 空间及长度问题?

JWT Token通常长度不会太小,特别是Stateless JWT Token,把所有的数据都编在Token里,很快的就会超过Cookie的大小(4K)或者是URL长度限制。

因为不再依赖于Cookie,所以你就不需要考虑对CSRF(跨站请求伪造)的防范。(如果token是用cookie保存,CSRF还是需要考虑,一般建议使用1、在HTTP请求中以参数的形式加入一个服务器端产生的token。或者2.放入http请求头中也就是一次性给所有该类请求加上csrftoken这个HTTP头属性,并把token值放入其中)

建议:

1、不要存放敏感信息在Token里。

2、Payload中的exp时效不要设定太长。

3、开启Only Http预防XSS攻击。

4、在你的应用程序应用层中增加黑名单机制,必要的时候可以进行Block做阻挡(这是针对掉令牌被第三方使用窃取的手动防御)。

在java中的应用

首先导入依赖:

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.4.0</version>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>fastjson</artifactId>

<version>1.2.6</version>

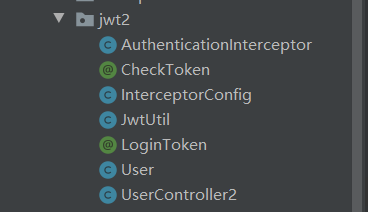

</dependency>程序目录:

1、创建两个注解及必要的实体

拦截器通过注释区分是否进行权限拦截

CheckToken

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

public @interface CheckToken {

boolean required() default true;

}LoginToken

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

public @interface LoginToken {

boolean required() default true;

}User

public class User {

private String id;

private String name;

private String password;

public String getId() {

return id;

}

public void setId(String id) {

this.id = id;

}

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

public String getPassword() {

return password;

}

public void setPassword(String password) {

this.password = password;

}

}

2、编写JwtUtil工具类

生成token,解析token,校验token

JwtUtil

public class JwtUtil {

/**

* 用户登录成功后生成Jwt

* 使用Hs256算法 私匙使用用户密码

*

* @param ttlMillis jwt过期时间

* @param user 登录成功的user对象

* @return

*/

public static String createJWT(long ttlMillis, User user) {

//指定签名的时候使用的签名算法,也就是header那部分,jjwt已经将这部分内容封装好了。

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

//生成JWT的时间

long nowMillis = System.currentTimeMillis();

Date now = new Date(nowMillis);

//创建payload的私有声明(根据特定的业务需要添加,如果要拿这个做验证,一般是需要和jwt的接收方提前沟通好验证方式的)

Map<String, Object> claims = new HashMap<String, Object>();

claims.put("id", user.getId());

claims.put("username", user.getName());

claims.put("password", user.getPassword());

//生成签名的时候使用的秘钥secret,这个方法本地封装了的,一般可以从本地配置文件中读取,切记这个秘钥不能外露哦。它就是你服务端的私钥,在任何场景都不应该流露出去。一旦客户端得知这个secret, 那就意味着客户端是可以自我签发jwt了。

String key = user.getPassword();

//生成签发人

String subject = user.getName();

//下面就是在为payload添加各种标准声明和私有声明了

//这里其实就是new一个JwtBuilder,设置jwt的body

JwtBuilder builder = Jwts.builder()

//如果有私有声明,一定要先设置这个自己创建的私有的声明,这个是给builder的claim赋值,一旦写在标准的声明赋值之后,就是覆盖了那些标准的声明的

.setClaims(claims)

//设置jti(JWT ID):是JWT的唯一标识,根据业务需要,这个可以设置为一个不重复的值,主要用来作为一次性token,从而回避重放攻击。

.setId(UUID.randomUUID().toString())

//iat: jwt的签发时间

.setIssuedAt(now)

//代表这个JWT的主体,即它的所有人,这个是一个json格式的字符串,可以存放什么userid,roldid之类的,作为什么用户的唯一标志。

.setSubject(subject)

//设置签名使用的签名算法和签名使用的秘钥

.signWith(signatureAlgorithm, key);

if (ttlMillis >= 0) {

long expMillis = nowMillis + ttlMillis;

Date exp = new Date(expMillis);

//设置过期时间

builder.setExpiration(exp);

}

return builder.compact();

}

/**

* Token的解密

* @param token 加密后的token

* @param user 用户的对象

* @return

*/

public static Claims parseJWT(String token, User user) {

//签名秘钥,和生成的签名的秘钥一模一样

String key = user.getPassword();

//得到DefaultJwtParser

Claims claims = Jwts.parser()

//设置签名的秘钥

.setSigningKey(key)

//设置需要解析的jwt

.parseClaimsJws(token).getBody();

return claims;

}

/**

* 校验token

* 在这里可以使用官方的校验,我这里校验的是token中携带的密码于数据库一致的话就校验通过

* @param token

* @param user

* @return

*/

public static Boolean isVerify(String token, User user) {

//签名秘钥,和生成的签名的秘钥一模一样

String key = user.getPassword();

//得到DefaultJwtParser

Claims claims = Jwts.parser()

//设置签名的秘钥

.setSigningKey(key)

//设置需要解析的jwt

.parseClaimsJws(token).getBody();

if (claims.get("password").equals(user.getPassword()) && claims.get("username").equals(user.getName()) && claims.get("id").equals(user.getId())) {

return true;

}

return false;

}

}3、编写拦截器拦截请求进行权限验证

AuthenticationInterceptor

public class AuthenticationInterceptor implements HandlerInterceptor {

// @Autowired

// UserService userService; 暂时固定写死

@Override

public boolean preHandle(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Object object) throws Exception {

// 从 http 请求头中取出 token

String token = httpServletRequest.getHeader("token");

// 如果不是映射到方法直接通过

if (!(object instanceof HandlerMethod)) {

return true;

}

HandlerMethod handlerMethod = (HandlerMethod) object;

Method method = handlerMethod.getMethod();

//检查是否有LoginToken注释,有则跳过认证

if (method.isAnnotationPresent(LoginToken.class)) {

LoginToken loginToken = method.getAnnotation(LoginToken.class);

if (loginToken.required()) {

return true;

}

}

//检查有没有需要用户权限的注解

if (method.isAnnotationPresent(CheckToken.class)) {

CheckToken checkToken = method.getAnnotation(CheckToken.class);

if (checkToken.required()) {

// 执行认证

if (token == null) {

throw new RuntimeException("无token,请重新登录");

}

// 获取 token 中的 user id

String userId;

try {

userId = JWT.decode(token).getClaim("id").asString();

} catch (JWTDecodeException j) {

throw new RuntimeException("访问异常!");

}

// User user = userService.findUserById(userId);

User user=new User();

user.setId("007");

user.setName("jkjk");

user.setPassword("1234");

if (user == null) {

throw new RuntimeException("用户不存在,请重新登录");

}

Boolean verify = JwtUtil.isVerify(token, user);

if (!verify) {

throw new RuntimeException("非法访问!");

}

return true;

}

}

return true;

}

@Override

public void postHandle(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Object o, ModelAndView modelAndView) throws Exception {

}

@Override

public void afterCompletion(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Object o, Exception e) throws Exception {

}

}InterceptorConfig

拦截所有的内容

@Configuration

public class InterceptorConfig implements WebMvcConfigurer {

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(authenticationInterceptor())

.addPathPatterns("/**"); // 拦截所有请求,通过判断是否有 @LoginRequired 注解 决定是否需要登录

}

@Bean

public AuthenticationInterceptor authenticationInterceptor() {

return new AuthenticationInterceptor();

}

}4、测试Controller

UserController2

@RestController

@RequestMapping("/api")

public class UserController2 {

// @Autowired

// private UserService userService; 暂时写死

//登录

@PostMapping("/login")

@LoginToken

public Object login() {

User user=new User();

user.setId("007");

user.setName("jkjk");

user.setPassword("1234");

JSONObject jsonObject = new JSONObject();

// User userForBase = userService.findByUsername(user);

if (user == null) {

jsonObject.put("message", "登录失败,用户不存在");

return jsonObject;

} else {

if (!user.getPassword().equals(user.getPassword())) {

jsonObject.put("message", "登录失败,密码错误");

return jsonObject;

} else {

String token = JwtUtil.createJWT(6000000, user);

jsonObject.put("token", token);

jsonObject.put("user", user);

return jsonObject;

}

}

}

//查看个人信息

@CheckToken

@GetMapping("/getMessage")

public String getMessage() {

return "你已通过验证";

}

}程序中关于用户的内容写死了,可以自定义

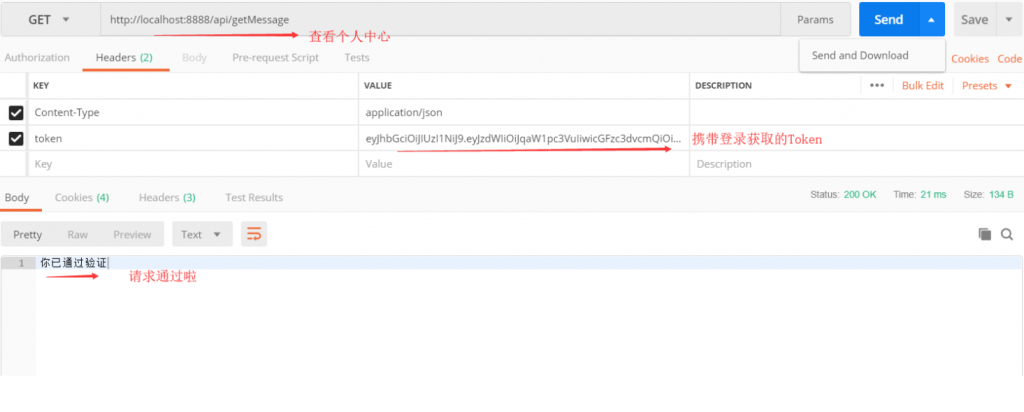

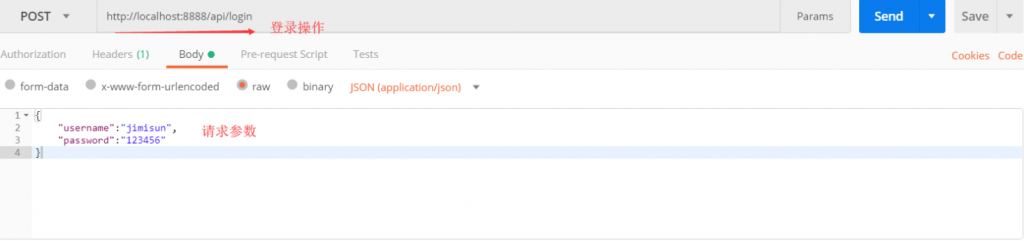

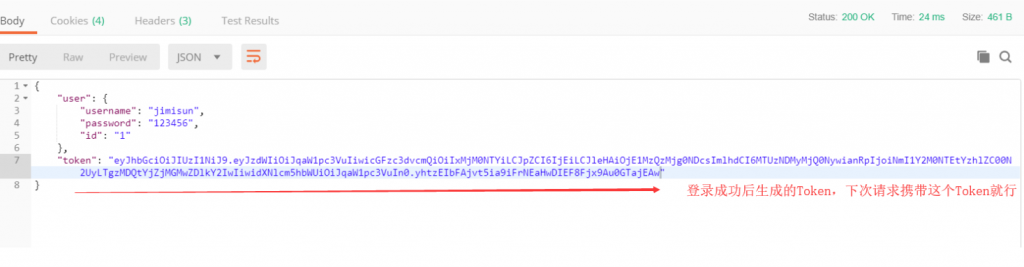

效果图:

登录后携带token进行业务操作